Investigadores de ESET detallan una serie de fallos de seguridad en cámara inalámbrica D-Link en la nube; un dispositivo pensado como una herramienta de seguridad para hogares y oficinas

Muchas personas buscan mejorar la seguridad de sus hogares u oficinas mediante la instalación de cámaras “inteligentes”. Con una conexión directa a Internet, la transmisión de esas cámaras está disponible en cualquier momento y a solo unos pocos clics. Sin embargo, esta herramienta tan útil puede convertirse rápidamente en un dolor de cabeza si la cámara sufre algún tipo de fallo de seguridad que deja la puerta abierta al ingreso de actores no autorizados. Tal como lo demostraron investigadores de ESET, este es el caso de la cámara en la nube D-Link DCS-2132L, que permite a un atacante no solo interceptar y ver los registros de video, sino también manipular el firmware de los dispositivos.

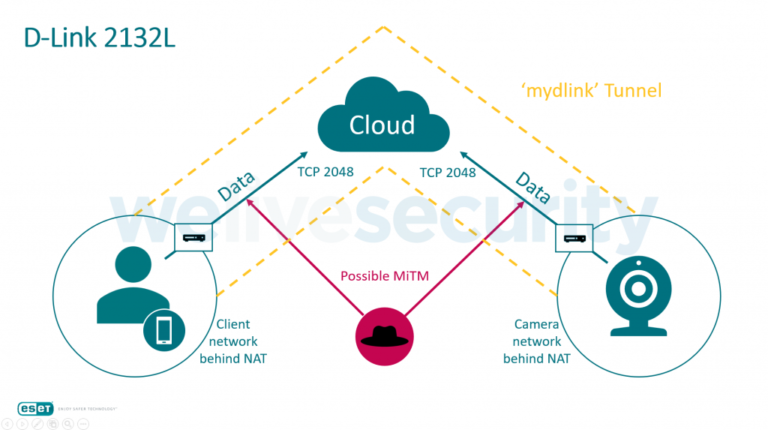

El asunto más serio con la cámara D-Link DCS-2132L es la transmisión del video se produce sin cifrado, y corre sin cifrado entre ambas conexiones –entre la cámara y la nube y entre la nube y la aplicación para monitorear la cámara que tiene el cliente- lo que ofrece un escenario propicio para realizar un ataque de Man in the Middle (MitM) y permitir que un intruso espíe lo que las cámaras transmiten.

La aplicación de monitoreo y la cámara se comunican a través de un servidor proxy en el puerto 2048, utilizando un túnel TCP basado en un protocolo de enrutamiento personalizado de D-Link. Desafortunadamente, solo parte del tráfico que corre a través de estos túneles es cifrado, dejando parte de la información más sensible –como la solicitud de la IP de la cámara y direcciones MAC, información de la versión, transmisiones de audio y video, así como otra información de la cámara- sin cifrado.

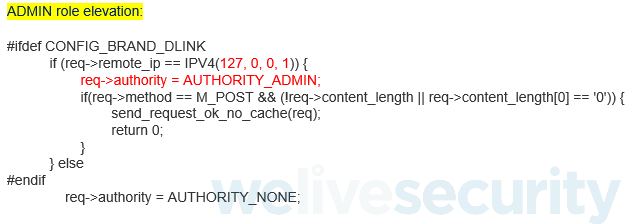

La vulnerabilidad responsable de esto y algunos otros temas descritos anteriormente en este artículo pueden explicarse por una condición de dentro del archivo request.c (parte del código fuente del servidor web de código abierto boa personalizado en D-Link) que gestiona las solicitudes HTTP a la cámara. Todas las solicitudes HTTP de 127.0.0.1 son elevadas a nivel administrador, garantizando a un potencial atacante acceso completo al dispositivo.

Puedes leer este artículo completo en welivesecurity.com